Proteja su organización mediante la respuesta ante incidentes en tiempo real y el descubrimiento de datos confidenciales.

Los datos confidenciales son tan importantes para la empresa, que la pérdida de datos es uno de los principales riesgos a los que se enfrenta su organización hoy en día. A esta vulnerabilidad se suman los ataques frecuentes, los crecientes costos de solución del problema y el tiempo de respuestas más prolongado. La visibilidad limitada tanto para los objetivos de los ataques como para conocer dónde y cómo se almacenan los datos confidenciales solo profundiza el problema.

En un día normal, una red empresarial puede experimentar innumerables eventos de seguridad. El tiempo medio para responder aumenta junto con los costos, la frecuencia de los eventos y la cantidad de alertas que su equipo deba administrar. Incluso con seguridad perimetral avanzada y sistemas de alertas, las organizaciones deben esforzarse por identificar:

- Los objetivos específicos de estos ataques

- De qué modo los datos confidenciales están en riesgo

- Cuáles amenazas son críticas y cuáles no

- El alcance e impacto de un ataque

Ahora puede combatir los riesgos y costos de ataques cibernéticos con la solución de respuesta ante incidentes basada en contexto, que utilizan muchas de las principales empresas, organizaciones encargadas del cumplimiento de la ley y agencias gubernamentales de todo el mundo.

Actualice su Arsenal de Seguridad con Respuesta ante Incidentes Basada en Contexto

La empresa está sitiada. Para defenderla, sin duda ha adoptado y optimizado un arsenal de las mejores herramientas de alertas y de defensa del perímetro. Pero eso es solo la mitad de la batalla. Suponiendo que la tecnología sea la primera en detectar la amenaza, una alerta a tiempo lo único que indica es que ocurrió algo, pero no la naturaleza o el alcance de lo ocurrido, ni cuáles datos se vieron afectados ni qué se debe hacer a continuación.

¿Y de qué ayuda tener una tormenta diaria de alertas si no puede determinar cuáles amenazas son un verdadero riesgo? EnCase® Cybersecurity le sale al encuentro en el momento de la alerta, habilitando capacidades de respuesta ante incidentes basada en contexto, ágiles y ampliamente automatizadas, lo que permite a sus equipos de respuesta y seguridad:

- Validar las amenazas detectadas por las soluciones perimetrales

- Determinar el origen interno e impacto de la amenaza

- Acelerar las evaluaciones de alcance y el tiempo de recuperación

- Priorizar la respuesta en función del perfil de los datos confidenciales

- Comprender cabalmente el riesgo que presenta cada amenaza

- Borrar material protegido por derechos de propiedad intelectual e información personal identificable imprecisa que no deba conservarse.

- Solucionar el problema de archivos y procesos maliciosos

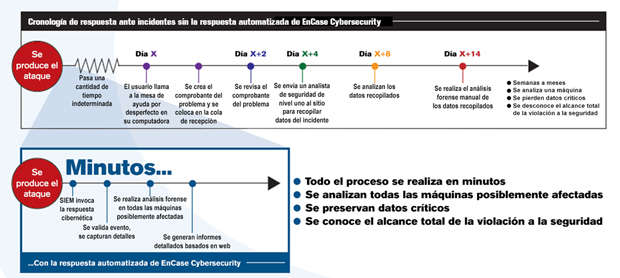

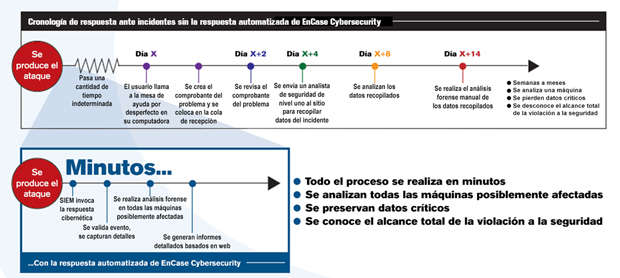

Reducción Drástica de los Tiempos de Respuesta Ante Incidentes

Total Conocimiento de la Situación

EnCase Cybersecurity se basa en la tecnología EnCase®. A diferencia de los productos de seguridad tradicionales (que sóolo buscan problemas en los componentes, como virus, vulnerabilidades o sondeos de red no autorizado), EnCase Cybersecurity está orientado a los procesos de análisis forenses y tiene acceso directo a los datos del disco y la memoria independientemente del sistema operativo y la tecnología que se utilicen, por lo que proporciona:

- Visibilidad confiable y completa de todos los sectores del disco y la memoria a través de numerosos sistemas operativos

- Todo lo que necesitan los equipos de seguridad para clasificar exhaustivamente el riesgo que presenta una amenaza

- La capacidad de tomar una medida definitiva hasta solucionar el problema

Respuesta Basada en el Contexto

Es probable que usted tenga instalada algún tipo de tecnología que considera que es tecnología de “respuesta ante incidentes” (el sistema de detección que bloquea la devolución de llamadas, con capacidad de desconectar enrutadores e interruptores para frenar una infección que se propaga con rapidez), o quizá usted piensa en la capacidad de bloqueo del antivirus. EnCase Cybersecurity es una tecnología de respuesta ante incidentes basada en el contexto de las acciones, puede lograr que un único artefacto o un conjunto de artefactos (en función del alcance de EnCase con respecto a los dispositivos) proporcionen contexto para evaluar rápidamente el riesgo y conocer el impacto y alcance de la amenaza.

Resultados Definitivos

EnCase Cybersecurity sabe que no basta con decirle dónde está el problema y qué tan serio es para que usted pueda responder adecuadamente ante cualquier amenaza a sus datos. Gracias a sus capacidades de solución con fortaleza forense, EnCase puede eliminar completamente los archivos maliciosos del escritorio, interrumpir los procesos maliciosos en curso y garantizar que usted tenga todo lo necesario para que el incidente detectado llegue a su fin lógico y se produzca la recuperación.

Beneficios y Funciones Clave

Beneficios Clave:

- Incrementa la productividad y la eficacia de los equipos de seguridad y respuesta ante incidentes

- Elimina la brecha entre la alerta y la respuesta inicial

- Valida los eventos de seguridad y reduce las alertas positivas falsas

- Permite la evaluación inmediata del estado del riesgo de los datos confidenciales

- Aumenta el control sobre el software y los datos de sus sistemas

- Reduce significativamente el costo de la respuesta ante incidentes

- Reduce drásticamente su vulnerabilidad a los ataques cibernéticos y la pérdida de datos

Funciones Clave:

- El conector de automatización de respuestas permite la integración sencilla con cualquier solución conectable o cualquier solución de alertas

- Los informes mostrados en páginas web proporcionan un modo práctico de llevar a cabo una revisión con prontitud, tomar las medidas oportunas y presentar los hallazgos

- La herramienta de referencia del sistema expone datos desconocidos que podrían presentar una amenaza, aunque estén ocultos o el sistema operativo no los pueda detectar

- Visibilidad y control completos sobre los datos de los dispositivos mediante operaciones a nivel del disco y de memoria

- Capacidad de combinar y personalizar diversos criterios de búsqueda, incluyendo palabras clave, valores hash, expresiones regulares, rangos de fechas y más

Integración Flexible y Lista para Usar con:

La Tecnología de Descubrimiento de Datos Confidenciales de EnCase® Cybersecurity

Con demasiada frecuencia, los profesionales de la seguridad de la información se alarman al descubrir que personas que no son los custodios oficiales de los datos tienen acceso a información personal identificable. Para mitigar este riesgo, EnCase ofrece un modo sencillo e integral de:

- Mejorar las capacidades de auditoría de la seguridad

- Proteger datos confidenciales como información personal identificable y material protegido por derechos de propiedad intelectual

- Garantizar la implementación de las mejores prácticas de privacidad de conformidad con las directrices locales y nacionales

Evaluación de Cumplimiento de Normas (Compliance) y de Riesgo de Datos: Auditoría y Aplicación de Políticas de Datos

La tecnología de descubrimiento de datos confidenciales de EnCase Cybersecurity le permite llevar a cabo análisis controlados y con objetivos bien determinados a fin de buscar material confidencial protegido por derechos de propiedad intelectual y datos clasificados de acuerdo con sus políticas de privacidad, y expone los datos y sistemas que presentan un riesgo. Con la capacidad de buscar en la memoria y los discos duros a nivel del disco, usted podrá:

- Ubicar datos confidenciales “en riesgo” independientemente de dónde o de qué modo estén almacenados

- Capturar sus datos críticos mediante plantillas preconfiguradas para encontrar información personal identificable habitual, como números de tarjetas de crédito

- Buscar material protegido por derechos de propiedad intelectual específicos de la empresa, como planos técnicos, códigos fuente o datos clasificados basados en una combinación de palabras clave y otros criterios como rangos de fechas, expresiones generales o valores hash específicos

- Eliminar por completo datos ofensivos de ubicaciones no autorizadas mediante soluciones de categoría forense, con la garantía de que se apliquen las políticas y se eliminen los riesgos

- Conocer y ubicar con rapidez y precisión dónde se encuentran los datos confidenciales antes de la implementación de la prevención de pérdida de datos (DLP, por su sigla en inglés), auditorías continuas para garantizar una "casa limpia"

Aplicación de Políticas Más Sencilla

Si encuentra anomalías o datos confidenciales imprecisos durante una auditoría, tomará medidas con mayor rapidez a fin de evitar un incidente o pérdidas importantes mediante opciones como las siguientes:

- Eliminar una base de datos de un cliente o datos clasificados de una computadora portátil no autorizada

- Borrar de modo seguro los datos de las tarjetas de crédito que ya no se necesiten

- Eliminar de forma remota una aplicación de intercambio de archivos de punto a punto (P2P)

- Tomar las medidas oportunas si se descubren herramientas decodificadoras (crackers) en el sistema de un ingeniero, ya que puede ser indicio de robo de datos u otra actividad ilícita

|